漏洞简介

SpringCloudFunction是SpringBoot开发的一个Servless中间件(FAAS),支持基于SpEL的函数式动态路由。在 特定配置下,3<=版本<=3.2.2(commit dc5128b之前)存在SpEL表达式执行导致的RCE。

漏洞响应

“

1

设置防护手段

企业可采用NDR类(默安刃甲网络攻击干扰压制系统)、WAF类、RASP类产品,对该漏洞利用进行防护阻断,为后续排查资产与开发项目争取时间。

漏洞分析和相关利用方式,请参考默安逐日实验室发布的《SpringCloudFunction漏洞分析》。

“

2

排查受影响资产

企业可采用CWPP类(默安剑幕主机安全检测系统)、资产风险检查类(默安巡哨智能资产风险监控系统)安全产品,一键梳理受影响资产,确定此漏洞影响面。

用户也可手动进行梳理应用程序中对spring-cloud-function组件的引用情况,并检查当前使用的版本,在主机侧运行时阶段,用户可排查主机上是否存在相应的jar包及哈希值。

以下为默安安全研究同学整理的受影响组件的JAR包及哈希:

“

3

排查受影响开发项目

企业可采用SCA类(默安雳鉴SCA软件成分分析系统)、IAST类(默安雳鉴IAST交互式应用安全检测系统)产品,在开发过程和测试过程中,发现受该漏洞影响的开发项目和代码。

用户也可手动进行梳理,若程序使用Maven打包,可查看项目的pom.xml文件中是否引入相关组件,可用以下命令查看版本:

grep -A 2 'spring-cloud-function-context' pom.xml

“

4

推进修复

官方已针对此漏洞发布修复补丁,请用户尽快打上补丁,官方链接:

https://github.com/spring-cloud/spring-cloud-function/commit/0e89ee27b2e76138c16bcba6f4bca906c4f3744f

注:截止目前官方仍未发布新版本

默安多款产品支持该漏洞检测与发现

刃甲网络攻击干扰压制系统,已升级最新规则,支持对该漏洞利用攻击的监测与自动化阻断:

剑幕主机安全检测系统,已升级最新规则,支持对该漏洞进行应急响应检测,梳理受影响的主机:

巡哨智能资产风险监控系统,已升级最新规则包,支持对该漏洞进行检测,梳理受影响资产:

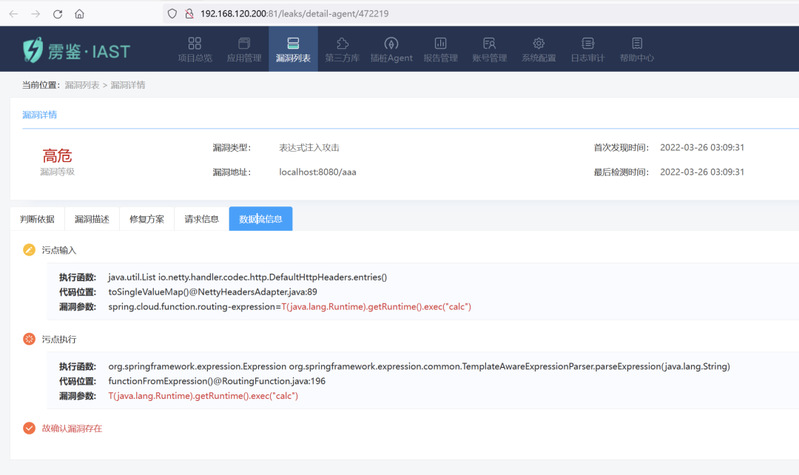

雳鉴IAST交互式应用安全检测系统,表达式注入规则本身即支持该漏洞检测,无需打升级包,漏洞归属于“表达式注入攻击”分类中:

雳鉴SCA软件成分分析系统,已升级最近升级包,支持梳理开发项目中,包含此风险组件的项目: